Qu’est-ce que Trojan:Win32/C2Lop.gen!M ?

Le trojan Trojan:Win32/C2Lop.gen!M représente une des menaces les plus redoutables dans le paysage de la cybersécurité actuel. Capable d’infiltrer subrepticement un système, ce malware agit généralement de manière furtive en se dissimulant dans des fichiers légitimes ou en profitant de vulnérabilités de logiciels. Ce texte vise à fournir une compréhension approfondie de ce type de cheval de Troie, ainsi que des stratégies de suppression.

Les utilisateurs demeurent souvent perplexes face aux alertes de logiciels antivirus qui signalent la présence de ce malware, marquant ainsi le début d’une période d’angoisse désagréable. L’enjeu ici est double : non seulement il est crucial d’identifier ce qu’est Trojan:Win32/C2Lop.gen!M, mais également d’adopter les mesures adéquates pour le traiter et sécuriser vos systèmes.

Comment fonctionne Trojan:Win32/C2Lop.gen!M ?

Pour élucider le fonctionnement de Trojan:Win32/C2Lop.gen!M, il est essentiel de plonger dans la manière dont les chevaux de Troie opèrent en général. Ce type de malware exploite souvent une approche « par l’arrière », infectant un ordinateur sans éveiller immédiatement les soupçons de l’utilisateur. Une fois infiltré, il peut exécuter une variété d’actions malveillantes, comme le vol de données personnelles, l’enregistrement de frappes au clavier, et même la transformation de votre PC en un nœud d’un botnet.

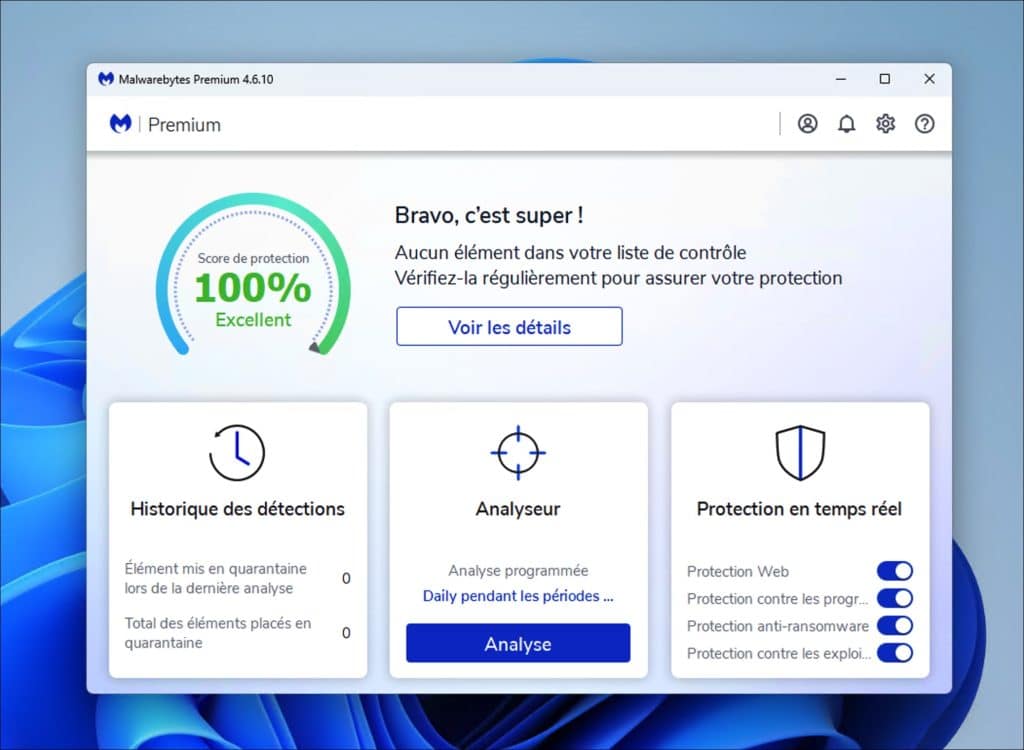

Supprimez les malwares avec Malwarebytes

Malwarebytes offre une protection puissante contre les logiciels malveillants, les virus et les menaces en ligne. C’est gratuit pendant 14 jours. Essayez-le gratuitement dès maintenant.

Le processus d’infection se produit généralement lorsque les utilisateurs téléchargent des fichiers à partir de sites non sécurisés ou cliquent sur des liens douteux. À titre d’exemple, dans certaines instances, le Trojan:Win32/C2Lop.gen!M peut se dissimuler dans des programmes piratés, se présentant comme une application inoffensive ou une mise à jour système. Cela souligne la nécessité d’une vigilance constante lorsqu’il s’agit de télécharger des logiciels.

Caractéristiques de Trojan:Win32/C2Lop.gen!M

Il est important de démystifier les caractéristiques qui définissent ce type de trojan. Parmi les indicateurs communs d’infection par Trojan:Win32/C2Lop.gen!M, l’on peut mentionner :

- Modifications non autorisées : Des changements dans les paramètres de sécurité de votre ordinateur peuvent survenir sans votre consentement.

- Ralentissements notables : Une lenteur excessive de votre système peut être un signe d’infection.

- Apparition de publicités intrusives : Les logiciels malveillants tels que Trojan:Win32/C2Lop.gen!M peuvent générer des publicités intempestives lors de votre navigation.

À cet égard, il peut être bénéfique de consulter des ressources fiables en ligne pour mieux comprendre les caractéristiques des chevaux de Troie. Des sites tels que lesvirus.fr ou cyberuniversity.com offrent une multitude d’informations utiles à cet égard.

Méthodes de détection des trojans

La détection d’un trojan comme Trojan:Win32/C2Lop.gen!M repose généralement sur l’utilisation de logiciels antivirus spécialisés. Toutefois, comprendre certaines méthodes peut renforcer la sécurité de votre appareil :

- Analyse antivirus : Utilisez des logiciels antivirus réputés comme Malwarebytes ou Kaspersky pour analyser régulièrement votre système.

- Surveillance des activités système : Gardez un œil sur les activités suspectes de votre appareil, comme des processus inconnus dans le gestionnaire des tâches.

- Utilisation de logiciels anti-malware : Des outils additionnels comme AdwCleaner peuvent être efficaces pour nettoyer votre système.

Une bonne pratique consiste à se familiariser avec ces outils et à effectuer des analyses régulières pour déceler d’éventuelles menaces à un stade précoce. En outre, il convient de rappeler que les anciennes méthodes d’analyse, comme la recherche manuelle de fichiers malveillants dans le système, sont souvent inefficaces.

Outils de suppression de Trojan:Win32/C2Lop.gen!M

Une fois le trojan identifié, il est impératif d’agir rapidement afin de le supprimer. Voici un guide détaillé sur les outils qui peuvent vous aider :

- Windows Defender : Ce logiciel intégré à Windows peut être utilisé pour effectuer une analyse complète du système.

- Malwarebytes : Ce programme est reconnu pour sa capacité à détecter et éliminer les menaces de manière efficace.

- Outil de suppression de logiciels malveillants Microsoft : Cet outil est spécifiquement conçu pour supprimer les logiciels malveillants répandus.

Pour assurer l’efficacité de ces outils, il est important de garder votre antivirus à jour, en effet, une base de données d virus actualisée est cruciale pour une protection optimale.

Les étapes de suppression de Trojan:Win32/C2Lop.gen!M

La suppression d’un Trojan peut sembler une tâche ardue, mais en suivant une série d’étapes, le processus peut être simplifié. Voici un guide pratique :

- Effectuer une sauvegarde : Avant de procéder à toute opération, il est essentiel de sauvegarder vos fichiers importants, pour éviter des pertes.

- Utiliser un antivirus : Lancez une analyse complète avec un antivirus fiable tel que Kaspersky pour détecter et supprimer le trojan.

- Éliminer manuellement les fichiers infectés : Si nécessaire, identifiez et supprimez les fichiers suspects manuellement.

- Réinitialiser les navigateurs : Cela permet d’éliminer les potentielles extensions malveillantes.

- Surveiller votre ordinateur : Continuez à analyser régulièrement votre appareil pour prévenir toute réinfection.

En adoptant cette approche systématique, vous réduirez considérablement les risques d’infection et optimiserez la sécurité de votre système.

Conséquences d’une infection par Trojan:Win32/C2Lop.gen!M

Les conséquences d’une infection par un Trojan tels que Trojan:Win32/C2Lop.gen!M peuvent être bien plus graves que de simples lenteurs du système. Les impacts peuvent inclure :

- Vol d’informations personnelles : Les informations telles que mots de passe et numéros de carte de crédit peuvent être compromises.

- Utilisation non autorisée de l’appareil : Ransomware peut transformer votre ordinateur en un outil de cybercriminalité.

- Difficultés de réinitialisation : Dans certains cas, il peut être extrêmement difficile de restaurer l’appareil à un état fonctionnel.

Pour toute personne confrontée à ces problèmes, il est recommandé de visiter des forums d’aide en ligne, tels que Reddit, pour obtenir des conseils et des solutions.

Prévention des infections par Trojan

Après avoir traité de la détection et de la suppression des infections, il est primordial d’évoquer des stratégies de prévention. Voici quelques recommandations utiles :

- Utiliser un antivirus à jour : Assurez-vous que votre logiciel de sécurité est toujours à jour pour bénéficier des dernières protections.

- Être attentif lors des téléchargements : Évitez de télécharger des fichiers à partir de sources non vérifiées.

- Surfen prudemment : Il est conseillé d’éviter les sites web suspects qui peuvent contenir des malwares.

En respectant ces consignes de sécurité, vous serez en mesure de réduire le risque d’infection par Trojan:Win32/C2Lop.gen!M et d’autres malwares. Pour plus de détails, consultez le site AVG.

Dangers des téléchargements non sécurisés

Les téléchargements non sécurisés constituent l’une des principales causes d’infection par des malwares. En effet, de nombreux utilisateurs sont attirés par des offres alléchantes ou des logiciels gratuits, sans réaliser les dangers qui en découlent.

Par conséquent, il est crucial de vérifier la réputation des sites à partir desquels vous choisissez de télécharger des fichiers. Pour réduire les risques, voici quelques conseils pratiques :

- Rechercher des avis : Consultez des plateformes d’avis pour déterminer si un site est fiable.

- Privilégier les sites officiels : Téléchargez des logiciels uniquement à partir de sources officielles.

- Installer des bloqueurs de publicité : Ces outils peuvent également bloquer certaines redirections indésirables.

En appliquant ces principes, vous diminuerez sensiblement les risques d’être infecté par des chevaux de Troie comme Trojan:Win32/C2Lop.gen!M.

En savoir plus

Pour les utilisateurs souhaitant approfondir leur connaissance des malwares, plusieurs ressources en ligne sont disponibles. Les sites tels que logicielmalveillant.com et malekal.com offrent des articles détaillés sur le sujet. Ces plateformes constituent des véritables mines d’informations pour quiconque désire en savoir davantage sur les menaces informatiques et les moyens de les combattre.