Qu’est-ce que Trojan:Win32/C2Lop ?

Trojan:Win32/C2Lop est un type de malware qui se présente sous la forme d’un cheval de Troie. Les chevaux de Troie sont des logiciels malveillants conçus pour infiltrer un système sans éveiller de soupçons, souvent en se faisant passer pour des applications légitimes. Une fois installé sur un ordinateur, Trojan:Win32/C2Lop peut causer des dommages significatifs en volant des informations, en instaurant des backdoors pour des cyberattaques futures ou en installant d’autres types de malwares. Il est essentiel de comprendre ce malware pour mieux s’en prémunir et savoir comment le supprimer efficacement.

Les caractéristiques de Trojan:Win32/C2Lop

Ce Trojan est souvent difficile à détecter en raison de ses mécanismes furtifs. Il peut se cacher dans des fichiers légitimes, se répliquer et infecter d’autres fichiers ou systèmes. Sa fonctionnalité principale consiste à ouvrir des portes dérobées sur le réseau de l’utilisateur, permettant ainsi aux cybercriminels d’accéder à l’ordinateur à distance. Voici quelques caractéristiques clés :

- Infiltration discrète : S’installe souvent sans demande d’autorisation explicite.

- Accès à distance : Permet aux attaquants de prendre le contrôle de l’appareil.

- Vol de données : Capable de récupérer des informations personnelles et sensibles.

- Propagation : Peut créer des copies de lui-même pour infecter d’autres systèmes sur le même réseau.

Pour mieux illustrer cela, envisager un scénario où une entreprise se voit attaquée par ce type de malware ; les conséquences peuvent être désastreuses, allant du vol de propriété intellectuelle à la mise à jour des informations clients.

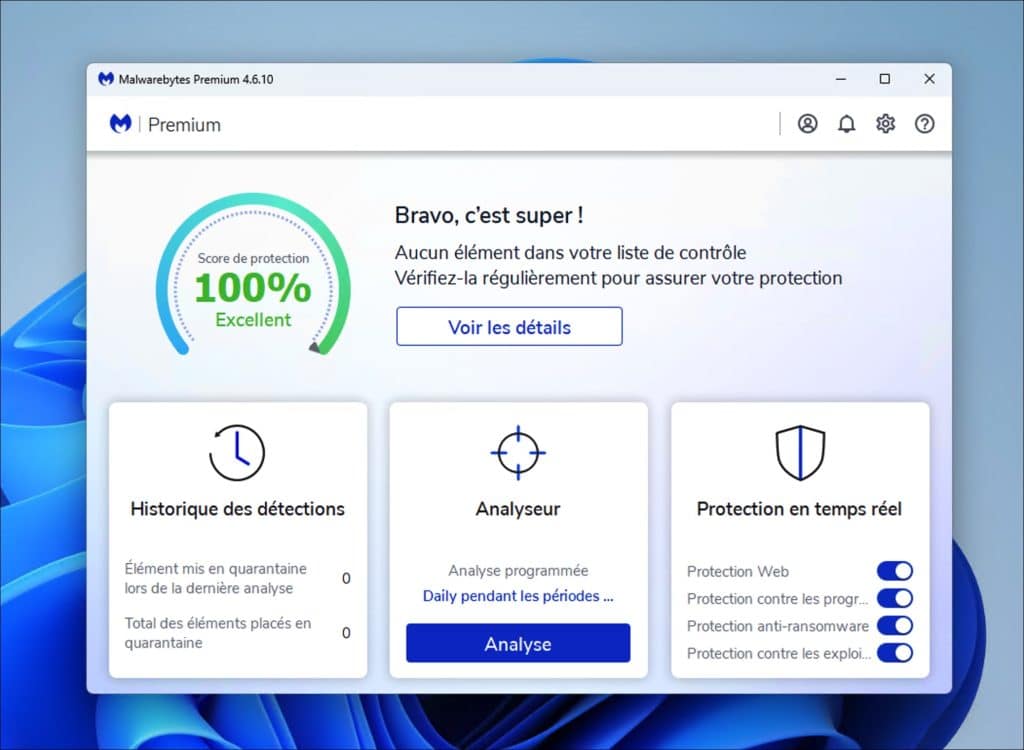

Supprimez les malwares avec Malwarebytes

Malwarebytes offre une protection puissante contre les logiciels malveillants, les virus et les menaces en ligne. C’est gratuit pendant 14 jours. Essayez-le gratuitement dès maintenant.

Comment Trojan:Win32/C2Lop infiltre les systèmes ?

Les méthodes d’infection de Trojan:Win32/C2Lop sont assez variées et peuvent inclure :

- Emails de phishing : Des emails déguisés en communications légitimes qui invitent l’utilisateur à télécharger un fichier contenant le malware.

- Installations de logiciels non vérifiés : Le téléchargement de logiciels piratés ou de sources non fiables expose les utilisateurs à ce type de menace.

- Exploitation de vulnérabilités : Ce type de malware tire parti des failles de sécurité dans les systèmes d’exploitation ou les logiciels mous pour s’installer.

Chaque méthode présente un risque particulier et les utilisateurs doivent rester vigilants face à ces dangers.

Risques associés à Trojan:Win32/C2Lop

Les risques d’infection par Trojan:Win32/C2Lop sont multiples :

- Données compromise : La possibilité de fuite d’informations sensibles peut entraîner de graves conséquences pour les individus et organisations.

- Utilisation de l’ordinateur à des fins malveillantes : L’appareil infecté peut être utilisé pour des attaques DDoS ou comme un nœud dans un botnet.

- Coûts de récupération : La suppression de ce malware nécessite souvent des interventions d’experts en cybersécurité, engendrant des coûts financiers significatifs.

Un tableau pourrait être utile ici pour comparer les différentes menaces que ce type de malware représente.

| Type de risque | Description | Conséquences potentielles |

| Vol de données | Accès non autorisé aux informations | Perte financière, atteinte à la réputation |

| Contrôle à distance | Accès à l’ordinateur par des tiers | Fraude, installation d’autres malwares |

| Destruction de données | Destruction ou altération des fichiers | Perte d’information, coûteux à récupérer |

Stratégies de prévention contre Trojan:Win32/C2Lop

Il est primordial d’adopter des stratégies de prévention dès maintenant. Voici quelques conseils pratiques :

- Installer des logiciels de sécurité : Utilisez des antivirus et des anti-malwares réputés pour vous protéger contre les chevaux de Troie.

- Mettre à jour régulièrement votre système : Les mises à jour incluent souvent des correctifs de sécurité.

- Éduquer les utilisateurs : La formation sur les dangers des logiciels malveillants et techniques de phishing est cruciale.

Nous proposons d’explorer ces points avec des anecdotes et des exemples concrets.

Importance de l’éducation des utilisateurs

Beaucoup d’infections proviennent d’un manque de connaissances. Par exemple, un employé qui clique sur un lien de phishing parce qu’il n’est pas informé du danger peut compromettre toute l’entreprise. Des formations régulières devraient inclure :

- Reconnaissance des emails suspects : Savoir identifier les emails frauduleux.

- Utilisation des outils de sécurité : Comment utiliser les logiciels de sécurité efficacement.

- Sensibilisation aux risques : Comprendre les implications d’une infection par un malware.

Cela pourrait être illustré par un cas où une entreprise a subi un vol de données en raison du manque d’éducation de son personnel.

Mise à jour des systèmes d’exploitation

Les mises à jour des systèmes d’exploitation apportent des correctifs de sécurité. Ignorer ces mises à jour expose le système à des vulnérabilités exploitables. Voici comment procéder :

- Configurer les mises à jour automatiques : Pour ne jamais manquer aucun correctif.

- Vérifier manuellement régulièrement : S’assurer que toutes les mises à jour sont installées.

Un exemple récent illustre une attaque massive ayant exploité une vulnérabilité connue pour infecter des milliers d’ordinateurs, soulignant ainsi l’importance de cette pratique.

Suppression de Trojan:Win32/C2Lop

Si votre système est déjà infecté par Trojan:Win32/C2Lop, plusieurs étapes essentielles peuvent aider à éliminer le malware :

- Scanner avec un antivirus : Utilisez un logiciel de sécurité pour scanner et éliminer le malware. Par exemple, des outils tels que Combo Cleaner ou Malwarebytes sont souvent recommandés.

- Suppression manuelle : Si nécessaire, un utilisateur peut tenter de supprimer les fichiers liés manuellement, mais seuls les utilisateurs expérimentés devraient le faire.

- Restauration du système : En cas d’infection sévère, restaurer le système à un point précédant l’infection pourrait être la meilleure option.

Des ressources supplémentaires sur la suppression de Trojan sont disponibles sur des sites tels que PCRisk et AVG.

Utilisation d’outils spécialisés

Pour un retrait efficace, il est conseillé d’utiliser des outils de suppression dédiés, qui offrent une protection supplémentaire contre les menaces. Par exemple :

- Malwarebytes : Excellente option pour détecter et supprimer divers types de malwares.

- AdwCleaner : Focalisé sur la suppression d’adware et de potentiels PUPs.

Avoir plusieurs outils dans votre arsenal de cybersécurité permet de maximiser la protection face aux menaces. N’oubliez jamais de maintenir ces outils à jour pour des performances optimales.

Prévention d’infections futures

Après avoir éliminé Trojan:Win32/C2Lop, la vigilance est de mise. Voici quelques mesures préventives :

- Ne pas télécharger depuis des sources inconnues : Évitez d’installer des logiciels à partir de sites non vérifiés.

- Élever la sécurité du réseau : Utilisez des pare-feu et configurez correctement vos routeurs.

- Surveiller les activités suspectes : Gardez un œil sur les comportements anormaux de votre système.

Une telle diligence permet d’éviter de future infection par un Trojan ou tout autre type de malware.

Ressources supplémentaires et assistance

Pour en savoir plus sur la lutte contre Trojan:Win32/C2Lop et d’autres menaces similaires, divers sites recommandés incluent :

- Malekal pour des guides de suppression détaillés.

- Kaspersky pour des informations sur les menaces de chevaux de Troie.

- Cyber Management School pour des outils et des ressources variés.

Ces ressources peuvent offrir des solutions efficaces et un aperçu des dernières menaces en matière de cybersécurité.

Forums et discussions en ligne

Participer à des forums spécialisés peut aussi être bénéfique. Les utilisateurs partagent souvent leurs expériences et solutions face à Trojan:Win32/C2Lop. Des sites comme Comment Ça Marche proposent un espace pour échanger et obtenir des conseils sur la suppression des malwares.

Assistance professionnelle

Enfin, pour des infections de grande ampleur ou des systèmes critiques, faire appel à des professionnels de la cybersécurité est souvent la meilleure option. Ces experts peuvent garantir un nettoyage complet et fournir des conseils sur la sécurisation de votre système pour éviter les futures infections.

Pour la prévention, des entreprises comme Microsoft et d’autres fournisseurs de système offrent des ressources précieuses sur la façon de se protéger contre les menaces telles que Trojan:Win32/C2Lop.