Qu’est-ce que Trojan:Win32/BHO.BT ?

Trojan:Win32/BHO.BT est un logiciel malveillant classé parmi les chevaux de Troie. Son cadre fonctionne généralement en tant que complément de navigateur, permettant à des acteurs malveillants de surveiller et de contrôler les activités des utilisateurs à leur insu. Ces programmes sont souvent cachés dans des logiciels légitimes ou se propagent via des téléchargements malveillants, rendant leur détection difficile. Si un utilisateur est infecté, il peut faire face à des problèmes de confidentialité, de sécurité des données et des performances des appareils. Apprendre à reconnaître les menaces comme Trojan:Win32/BHO.BT est essentiel pour la sécurité informatique.

Les Caractéristiques de Trojan:Win32/BHO.BT

Ce virus présente des caractéristiques distinctes qui facilitent son identification :

- Impact sur le navigateur : Il modifie les paramètres du navigateur par défaut pour rediriger le trafic Internet.

- Surveillance des activités : Peut enregistrer des frappes au clavier, capturant ainsi des informations sensibles.

- Propagation : S’installe souvent via des téléchargements déguisés en logiciels utiles.

Comment Reconnaître Trojan:Win32/BHO.BT

Les signes indiquant une infection par Trojan:Win32/BHO.BT incluent une augmentation des fenêtres pop-up, des redirections de page web vers des sites non souhaités, ou une lenteur inhabituelle du système. Les utilisateurs peuvent aussi remarquer des modifications inattendues dans leurs paramètres de sécurité ou des ajouts d’extensions de navigateur qu’ils n’ont pas volontairement installés. Pour éviter ces désagréments, il est conseillé de procéder à une analyse régulière de son système avec un logiciel antivirus fiable.

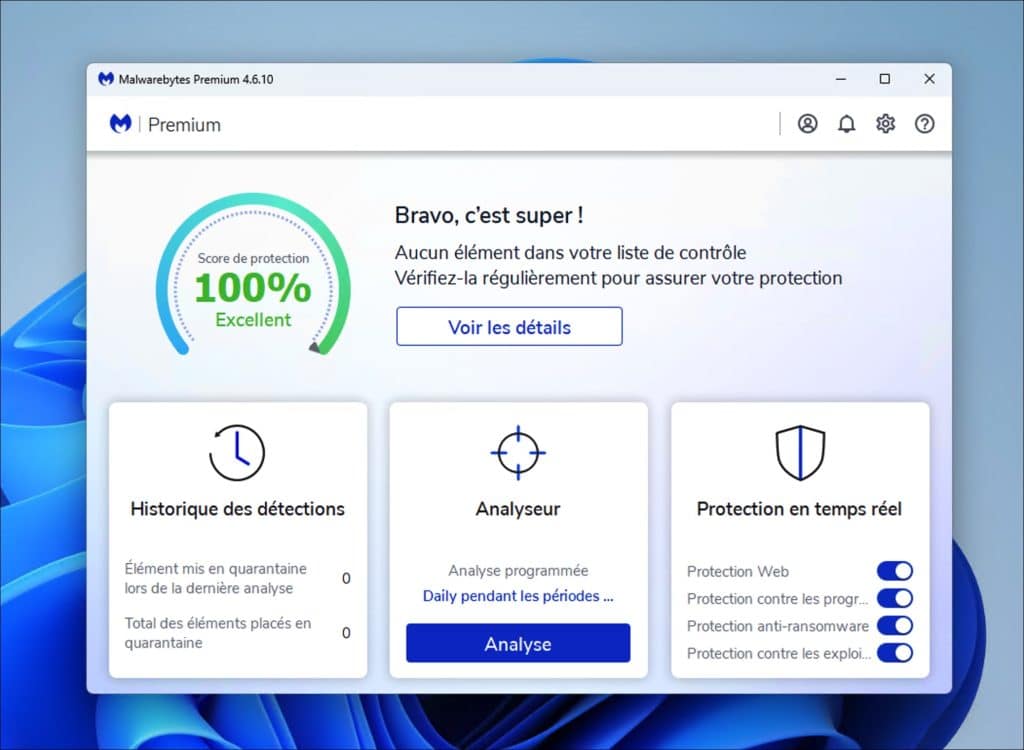

Supprimez les malwares avec Malwarebytes

Malwarebytes offre une protection puissante contre les logiciels malveillants, les virus et les menaces en ligne. C’est gratuit pendant 14 jours. Essayez-le gratuitement dès maintenant.

Méthodes de Suppression de Trojan:Win32/BHO.BT

Pour éliminer Trojan:Win32/BHO.BT, plusieurs approches peuvent être adoptées :

- Utiliser un logiciel antivirus de confiance : Lancez une analyse complète du système. Des programmes comme Malwarebytes ou AVG sont souvent recommandés.

- Suppression manuelle : Accédez aux paramètres du navigateur pour supprimer les extensions malveillantes. Vérifiez également les programmes installés dans le panneau de configuration.

- Téléchargez des outils de suppression spécialisés : Certains outils sont conçus spécifiquement pour traiter les infections par Trojan.

Étape 1 : Scannez Votre Système

Commencez par faire un scan complet de votre système. Utilisez un antivirus réputé et suivez les instructions à l’écran. Cela permettra de détecter toutes les menaces sur votre ordinateur, y compris Trojan:Win32/BHO.BT. N’oubliez pas de mettre à jour les définitions de virus avant le scan pour assurer son efficacité.

Étape 2 : Supprimez les Extensions Malveillantes

Après avoir scanné votre système, vérifiez les extensions de votre navigateur. Dans la plupart des cas, les chevaux de Troie se cachent derrière des extensions frauduleuses. Pour cela, accédez à vos paramètres de navigateur, localisez les extensions installées et désinstallez celles que vous ne reconnaissez pas.

Étape 3 : Réinitialisez les Paramètres du Navigateur

Pour vous assurer que tout reste en ordre, il est recommandé de réinitialiser les paramètres de votre navigateur. Cette action remettra à zéro tous les paramètres personnalisés et désactivera toutes les extensions, y compris celles qui ont été ajoutées par le cheval de Troie.

Prévenir les Infections par Trojan:Win32/BHO.BT

La prévention est toujours plus efficace que la guérison. Voici quelques conseils :

- Mettez à jour vos logiciels : Assurez-vous que tous vos programmes, en particulier l’antivirus, sont à jour.

- Évitez les téléchargements suspects : Ne téléchargez que des logiciels provenant de sources fiables.

- Participez à une formation en sécurité Internet : La sensibilisation aux menaces numériques peut jouer un rôle clé dans la prévention des infections.

Le Futur des Chevaux de Troie

Les chevaux de Troie continuent d’évoluer. La technologie change, mais les menaces se diversifient également. Avec l’essor des appareils connectés et des systèmes d’exploitation de plus en plus sophistiqués, les cybercriminels trouvent de nouvelles façons de contourner les défenses des utilisateurs. C’est pourquoi une vigilance constante et une éducation continue sur les menaces en ligne sont essentielles.

Le domaine de la cybersécurité doit être réactif pour contrer ces menaces. Les entreprises doivent investir dans des solutions sécurisées et les utilisateurs individuels doivent se familiariser avec les risques qu’ils courent en ligne. Un avenir où les utilisateurs peuvent naviguer en toute sécurité sur Internet est possible, mais il nécessite un effort collectif.

Le Rôle de la Technologie dans la Cybersécurité

La technologie joue un rôle central dans la protection contre les menaces. Des outils performants et intelligents permettent une détection précoce des malwares. Par exemple, les systèmes basés sur l’intelligence artificielle peuvent analyser le comportement des applications et détecter des anomalies qui pourraient indiquer la présence d’un cheval de Troie.

À l’avenir, la technologie continuera d’évoluer, offrant des solutions innovantes pour sécuriser les systèmes informatiques. Les utilisateurs doivent rester informés des dernières avancées pour maximiser leur sécurité.