Dans le monde digital actuel, la cybersécurité est devenue un sujet primordial. Parmi les menaces émergentes, les portes dérobées, telles que Backdoor:Win32/Beastdoor.L, représentent des dangers particulièrement insidieux. Ce type de malware permet aux cybercriminels d’accéder à distance aux ordinateurs infectés, compromettant ainsi données personnelles et professionnelles. Dans cet article, nous allons explorer en profondeur cette menace numérique, son fonctionnement, ses conséquences, et surtout, comment vous en débarrasser efficacement.

Comprendre le principe d’une porte dérobée

Une backdoor, ou porte dérobée, est un mécanisme utilisé par les malfaiteurs pour contourner les mesures de sécurité habituelles d’un système informatique. Cela se traduit souvent par l’installation d’un logiciel malveillant qui ouvre un accès non autorisé à l’ordinateur concerné. L’un des défis avec ce type de logiciel est qu’il est conçu pour être discret, se cachant aux yeux des utilisateurs et des logiciels de sécurité.

Les portes dérobées peuvent être installées de plusieurs manières, comme par le biais de phishing, de téléchargements malveillants, ou même par l’exploitation de vulnérabilités existantes dans des logiciels légitimes. Cela rend critique la compréhension de ces méthodes pour éviter une infection.

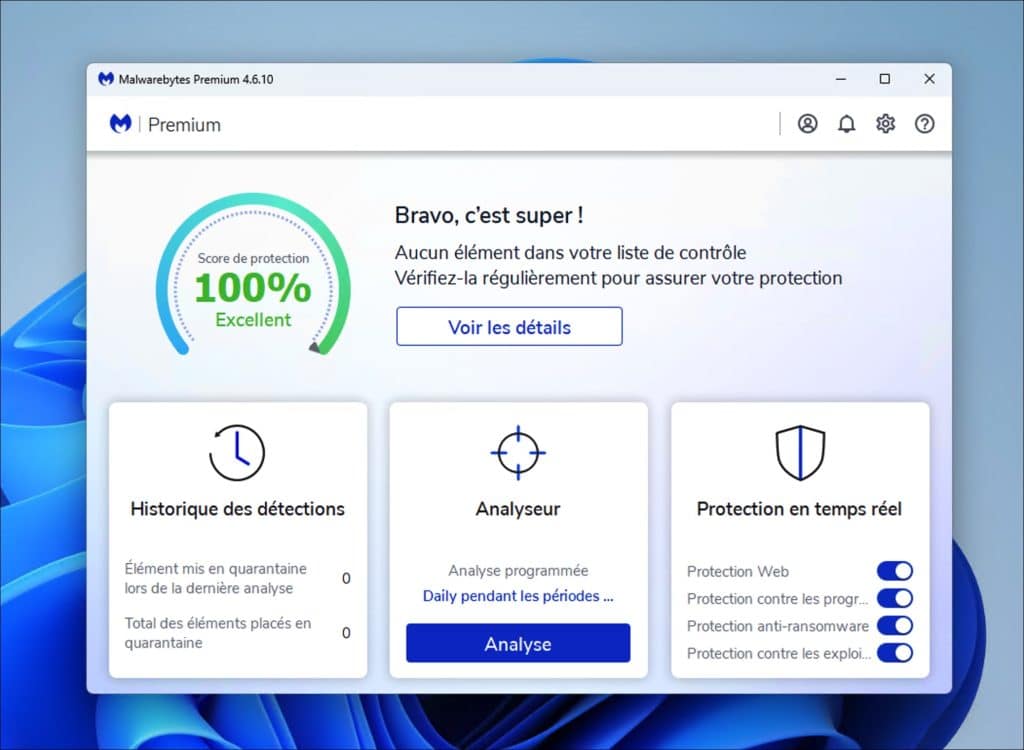

Supprimez les malwares avec Malwarebytes

Malwarebytes offre une protection puissante contre les logiciels malveillants, les virus et les menaces en ligne. C’est gratuit pendant 14 jours. Essayez-le gratuitement dès maintenant.

- Phishing : des emails trompeurs contenant des liens ou des pièces jointes infectées.

- Exploitation de vulnérabilités : les cybercriminels ciblent des failles dans des logiciels pour y insérer leur backdoor.

- Téléchargements malveillants : des fichiers infectés sont souvent déguisés en programmes légitimes.

Une fois qu’un backdoor est actif sur un système, les hackers peuvent y accéder à distance, mais aussi installer d’autres malwares, ce qui peut gravement compromettre la sécurité globale de l’appareil.

Les conséquences d’une infection par un backdoor

Les conséquences d’une infection par un backdoor comme Backdoor:Win32/Beastdoor.L sont potentiellement dévastatrices. Tout d’abord, les données personnelles, y compris les informations bancaires et d’identification, peuvent être volées, ce qui peut entraîner des pertes financières significatives. De plus, une entreprise peut également subir des atteintes à sa réputation, surtout si des données clients sont compromises.

En outre, une telle infection peut également servir de tremplin pour d’autres attaques, laissant ainsi le système ouvert à des malwares plus complexes. Une fois installé, un backdoor peut donner au pirate accès à l’intégralité du réseau, permettant la propagation d’autres logiciels malveillants.

- Fuites de données confidentielles.

- Pertes et vols d’identité.

- Utilisation de l’ordinateur pour lancer d’autres attaques.

- Instabilité et défaillances du système.

En somme, il est essentiel de traiter rapidement toute suspicion d’infection par un backdoor, car les conséquences peuvent s’étendre bien au-delà de l’appareil initialement affecté.

Comment détecter une infection par Backdoor:Win32/Beastdoor.L

La détection précoce d’un malware est cruciale. Pour reconnaître la présence d’un backdoor, il est important de prêter attention à certains éléments. Par exemple, un système qui fonctionne de manière erratique ou dont les performances sont notablement diminuées peut être un signe d’infection. De plus, si des programmes se lancent sans votre autorisation, cela mérite une attention particulière.

Des outils spécialisés de détection de logiciels malveillants, tels que l’outil de détection et de suppression de la charge de Download.Ject et d’autres anti-malwares, peuvent être utilisés pour scanner votre système à la recherche de backdoors.

- Variations dans les performances du système.

- Apparition soudaine de nouveaux logiciels non installés.

- Connections actives à des adresses IP inconnues.

Un logiciel antivirus à jour est également essentiel pour repérer les menaces avant qu’elles ne causent des dommages.

Mesures préventives pour éviter les backdoors

Prévenir une infection par un backdoor nécessite des actions proactives. L’une des étapes les plus importantes est de maintenir votre système d’exploitation et vos logiciels à jour. Les mises à jour contiennent souvent des correctifs pour des vulnérabilités connues, rendant ainsi le système plus résistant aux attaques.

Ensuite, la vigilance lors de l’utilisation d’email et de la navigation sur internet est primordiale. Il est crucial de ne pas ouvrir des liens ou des pièces jointes dans des emails suspects. L’utilisation d’une solution de sécurité robuste peut également aider à détecter et à bloquer les tentatives d’infection avant qu’elles ne se produisent.

- Utiliser un logiciel de sécurité de confiance.

- Consulter régulièrement les mises à jour de sécurité.

- Éduquer les utilisateurs aux pratiques de sécurité numérique.

En suivant ces recommandations, vous pouvez réduire considérablement les risques d’infection par un backdoor.

Comment supprimer Backdoor:Win32/Beastdoor.L

La suppression d’un backdoor est une étape fondamentale pour récupérer le contrôle de votre appareil. Divers outils de suppression de logiciels malveillants peuvent être utilisés, comme Norton ou l’outil de suppression de la charge de Download.Ject. Il est également possible d’opter pour des programmes anti-malware spécifiques accessibles en ligne.

Voici quelques étapes à suivre :

- Effectuer un scan complet du système avec un logiciel de sécurité.

- Suivre les instructions pour supprimer les menaces détectées.

- Changer tous les mots de passe, notamment ceux sensibles, après nettoyage.

Il est crucial de ne pas se fier uniquement à une solution, mais de combiner plusieurs outils de sécurité pour une protection optimale. Lorsque vous procédez à la suppression, il est recommandé de mettre votre ordinateur en mode sans échec pour empêcher le backdoor de se réactiver.

Récupération après la suppression

Une fois le backdoor supprimé, plusieurs étapes de récupération sont nécessaires pour sécuriser votre appareil. Tout d’abord, il est crucial d’examiner tous les mots de passe des comptes, notamment pour les services de banque en ligne et d’autres comptes sensibles. Il est recommandé d’utiliser un gestionnaire de mots de passe pour générer des mots de passe forts et uniques.

Ensuite, pensez à vérifier l’intégrité de vos fichiers et à faire une sauvegarde de données sur des supports externes pour éviter toute perte future. Utiliser un antivirus à jour et effectuer des scans réguliers contribuera également à maintenir la sécurité de votre système.

- Changer les mots de passe de tous les comptes critiques.

- Faire des sauvegardes régulières de vos données.

- Utiliser un gestionnaire de mots de passe pour la sécurité renforcée.

En restant vigilant et proactif, vous pouvez considérablement réduire les risques de futures infections par des malware backdoor.

Évolutions des techniques de backdoor

Les techniques utilisées par les pirates informatiques évoluent constamment, rendant la détection et la suppression des backdoors toujours plus compliquées. Par exemple, certains backdoors sont maintenant capables de masquer leur présence en se déguisant en fichiers systèmes légitimes, rendant ainsi leur identification extrêmement difficile. La vigilance, l’éducation et l’utilisation d’outils de sécurité avancés sont plus que jamais nécessaires pour faire face à cette menace.

Il est également important de rester informé sur les dernières tendances en matière de sécurité numérique et les types de menaces. La lecture régulière d’articles et de blogs spécialisés sur la cybersécurité peut aider à anticiper les nouvelles formes d’attaques et à mettre en place des mesures préventives adéquates.

- Antivirus Norton

- Malwarebytes Anti-Malware

- Emsisoft Anti-Malware

Ces outils sont conçus pour détecter et éliminer les menaces de manière proactive, réduisant les risques d’infection par des backdoors.

Les tendances futures en matière de backdoor

En regardant vers l’avenir, il est clair que les attaquants continueront à affiner leurs méthodes d’infection. De nouvelles technologies, telles que l’intelligence artificielle, pourraient être utilisées pour rendre ces logiciels encore plus difficiles à détecter.

Il est donc crucial que les utilisateurs et les entreprises restent informés et se préparent à ces évolutions. La mise en œuvre de pratiques de cybersécurité solides est essentielle pour protéger vos appareils. Cela inclut l’instauration de protocoles stricts de litiges de sécurité, la mise à jour continue des logiciels et l’engagement dans des formations de sensibilisation à la cybersécurité.

- Adoption de l’intelligence artificielle pour la détection proactive.

- Mise en place de pare-feu avancés et de systèmes de détection d’intrusion.

- Augmentation de la formation continue pour les utilisateurs.

En demeurant vigilant et proactif dans la lutte contre les menaces numériques, vous pouvez non seulement protéger vos dispositifs mais aussi contribuer à un environnement numérique plus sûr.