Qu’est-ce que Backdoor:Win32/Zegost.F et Comment le Supprimer

Les menaces informatiques sont de plus en plus préoccupantes, avec des logiciels malveillants tels que Backdoor:Win32/Zegost.F qui se propagent rapidement. Cet article propose un aperçu détaillé de ce type de menaces, expliquant ce qu’est une backdoor et comment elle fonctionne. De plus, nous aborderons les meilleures pratiques pour détecter et supprimer ce dangereux logiciel de votre système.

Qu’est-ce qu’une Backdoor ?

Une backdoor, ou porte dérobée, est un type de programme malveillant permettant à un attaquant d’accéder à un système sans autorisation. Cela se produit souvent à l’insu de l’utilisateur, ce qui rend cette menace particulièrement sournoise. Les backdoors peuvent résider sur un système sous forme de fichiers qui semblent inoffensifs, mais qui en réalité ouvrent une porte d’entrée pour les cybercriminels.

Les cybercriminals utilisent généralement des backdoors pour réaliser une variété d’actions malveillantes, telles que le vol de données, l’espionnage et le contrôle à distance des appareils infectés. Dans le cas de Backdoor:Win32/Zegost.F, ce logiciel est conçu pour communiquer avec un serveur distant, permettant à un attaquant de prendre le contrôle de l’ordinateur victime.

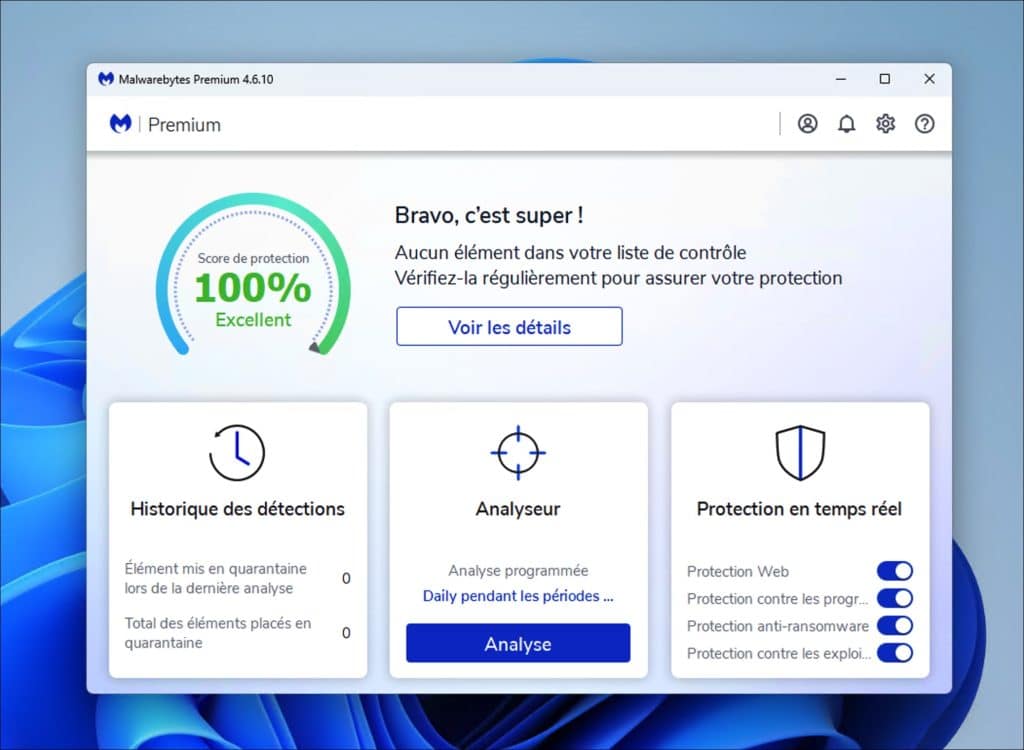

Supprimez les malwares avec Malwarebytes

Malwarebytes offre une protection puissante contre les logiciels malveillants, les virus et les menaces en ligne. C’est gratuit pendant 14 jours. Essayez-le gratuitement dès maintenant.

- Accès non autorisé : Les backdoors contournent les mesures de sécurité habituelles.

- Contrôle à distance : Elles permettent à un attaquant de contrôler un système à distance.

- Vol de données : Elles peuvent être utilisées pour extraire des informations sensibles.

- Propagation : Certaines peuvent se reproduire sur d’autres systèmes.

Les différents types de Backdoors

Il existe plusieurs façons dont les backdoors peuvent être intégrées à un système :

- Logiciels innocents : Certains programmes prétendent être inoffensifs mais incluent en fait des backdoors.

- Exploits : Les logiciels malveillants peuvent exploiter des failles de sécurité connues pour installer une backdoor.

- Fichiers malveillants : Des fichiers téléchargés à partir de sources non fiables peuvent contenir des backdoors.

Il est essentiel de rester vigilant et de toujours être conscient des fichiers et des programmes que l’on télécharge.

Comment détecter Backdoor:Win32/Zegost.F

La détection de Backdoor:Win32/Zegost.F nécessite des outils spécifiques et une bonne connaissance des comportements typiques des logiciels malveillants. Voici quelques étapes que vous pouvez suivre pour identifier si votre système est infecté :

- Analyse antivirus : Utilisez un logiciel antivirus de confiance pour effectuer une analyse complète de votre système. Assurez-vous que la base de données virale est à jour.

- Vérification des processus en cours : Accédez au gestionnaire des tâches et vérifiez les processus en cours d’exécution. Méfiez-vous des processus qui semblent étranges ou inconnus.

- Analyse des connexions réseau : Examinez les connexions réseau actives pour détecter des communications suspectes avec des serveurs distants.

Outils de détection

Il existe plusieurs outils disponibles pour aider à détecter les infections par backdoor :

- Malwarebytes : Un logiciel reconnu pour la suppression de malwares.

- Windows Defender : L’outil de sécurité intégré de Windows dispose de fonctionnalités avancées.

- SpyHunter : Une autre option populaire pour détecter et supprimer les logiciels malveillants.

Utiliser une combinaison d’outils peut améliorer la probabilité de détection.

Comment supprimer Backdoor:Win32/Zegost.F

Une fois que vous avez identifié une infection par Backdoor:Win32/Zegost.F, la suppression doit être effectuée rapidement pour éviter d’autres dommages. Voici une méthode recommandée pour désinfecter votre système :

- Démarrez en mode sans échec : Cela permet de limiter le fonctionnement de programmes non essentiels et de faciliter la suppression du logiciel malveillant.

- Exécutez votre antivirus : Lancez une analyse complète de votre système en utilisant un logiciel de sécurité fiable.

- Vérifiez les fichiers et les programmes : Supprimez manuellement les fichiers suspects repérés par les outils de sécurité.

- Changez vos mots de passe : Après avoir nettoyé votre système, il est conseillé de modifier vos mots de passe pour éviter que vos comptes ne soient compromis.

Prévenir les infections futures

Éviter les infections par Backdoor:Win32/Zegost.F nécessite une vigilance constante. Voici quelques conseils pour se protéger :

- Mettre à jour régulièrement vos logiciels : Gardez votre système d’exploitation et vos applications à jour pour protéger contre les failles de sécurité.

- Utiliser un pare-feu : Un pare-feu peut aider à bloquer les connexions suspectes.

- Éviter les téléchargements suspects : Ne téléchargez des fichiers que depuis des sources fiables.

Prendre ces mesures proactives peut significativement réduire le risque d’infections futures.

Signes d’une Infection par Backdoor

Souvent, les infections par des backdoors ne se manifestent pas immédiatement. Voici quelques signes qui peuvent indiquer que votre ordinateur est infecté :

- Ralentissement du système : Si votre ordinateur devient lent sans raison apparente, cela peut être un signe d’une infection.

- Comportement étrange des applications : Les programmes peuvent commencer à se comporter de manière inattendue.

- Connexions réseau inhabituelles : Des connexions à des serveurs inconnus peuvent être un signal d’alerte.

Être attentif à ces indicateurs peut vous aider à agir rapidement en cas d’infection.

Les risques associés aux backdoors

Les backdoors comme Backdoor:Win32/Zegost.F peuvent causer des dommages significatifs tels que :

- Perturbation d’activité : Les entreprises peuvent perdre des données précieuses ou subir des interruptions de service.

- Perte de données : Le vol d’informations sensibles peut entraîner de graves conséquences légales et financières.

- Détérioration de la réputation : Les atteintes à la sécurité peuvent ternir la réputation d’une entreprise.

Les risques sont élevés et il est crucial de maintenir une bonne hygiène numérique pour se protéger.