Qu’est-ce que Trojan:Win32/C2Lop.A ?

Ce Trojan, qualifié de malware, représente une menace sérieuse pour d’innombrables utilisateurs à travers le monde.

Originaire de pratiques malveillantes sur Internet, il se propage souvent via des e-mails ou des téléchargements discrets, se cachant derrière des phrases accrocheuses. Une fois installé sur un système, il est capable de compromettre la sécurité de l’ordinateur en volant des données personnelles ou en créant des portes dérobées pour d’autres attaques.

Comment Trojan:Win32/C2Lop.A fonctionne-t-il ?

À présent, observons le mécanisme par lequel ce logiciel malveillant opère. Trojannisation, collecte de données, et contrôle distant sont autant d’actions que Trojan:Win32/C2Lop.A peut réaliser.

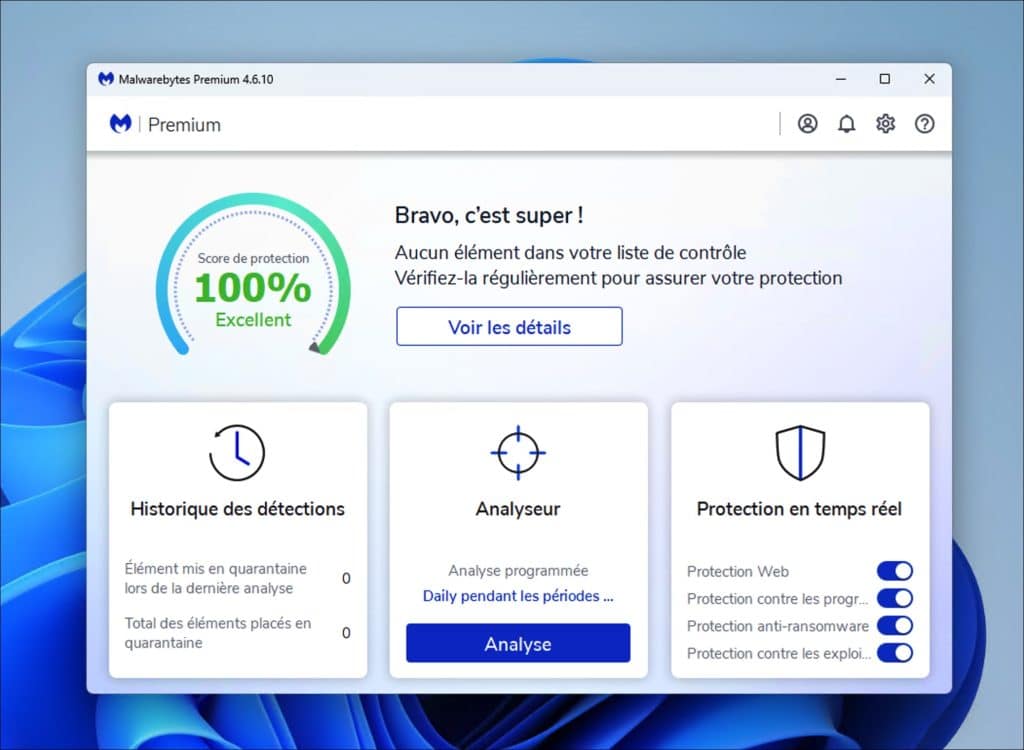

Supprimez les malwares avec Malwarebytes

Malwarebytes offre une protection puissante contre les logiciels malveillants, les virus et les menaces en ligne. C’est gratuit pendant 14 jours. Essayez-le gratuitement dès maintenant.

En outre, il est crucial de comprendre que ce virus n’agit pas seul. En effet, il peut souvent s’accompagner d’autres malwares, exacerbant les problèmes de sécurité. Cela s’explique par le fait que divers types de virus cherchent à se cacher derrière des faux positifs qui passent inaperçus aux yeux des utilisateurs.

Généralement, ce malware se dissimule derrière des applications, des mises à jour ou des jeux en ligne, répandant lentement mais sûrement ses effets néfastes sur l’ordinateur infecté.

Les symptômes d’une infection

Il existe plusieurs signes révélateurs que votre système pourrait être infecté. Souvent, la première indication du problème vient d’un ralentissement notable de votre ordinateur.

Des fenêtres contextuelles incessantes apparaissant à l’écran ou un comportement imprévisible des applications sont aussi des symptômes fréquents. Les utilisateurs sont souvent encouragés à surveiller de près leur antivirus, car il pourrait signaler la présence de logiciels malveillants.

Pour détecter Trojan:Win32/C2Lop.A, considérez également les changements dans les paramètres de votre navigateur.

Impact sur la performance de votre système

En incorporant ce Trojan, votre appareil peut connaître un déclin significatif de sa performance. Dans de nombreux cas, cela devient critique. Trouver un équilibre entre usage quotidien et sécurité peut rapidement devenir un casse-tête.

Voici une liste non exhaustive des impacts que Trojan:Win32/C2Lop.A peut causer :

- Diminution de la vitesse globale de l’ordinateur.

- Augmentation des temps de chargement des applications.

- Des plantages fréquents.

- Des erreurs de fichier ou des fichiers manquants.

Comment supprimer Trojan:Win32/C2Lop.A

Face à la menace que représente Trojan:Win32/C2Lop.A, il est essentiel de prendre des mesures proactives pour l’éliminer et restaurer la sécurité de votre système. Des experts recommandent une série d’étapes détaillées pour mener à bien ce processus.

Tout d’abord, téléchargez et mettez à jour un logiciel antivirus reconnu, tel que Norton ou AVG. Assurez-vous d’effectuer une analyse approfondie de votre système. Si des menaces sont détectées, le logiciel vous guidera probablement dans un processus de mise en quarantaine ou de suppression.

Il est également conseillé de procéder à une vérification de votre historique de navigation et de supprimer toute extension suspecte dans vos navigateurs.

Paso 1: L’analyse du système

Dans cette première étape, exécutez une analyse complète de votre système à l’aide de l’antivirus installé. Cela permettra d’identifier la présence de Trojan:Win32/C2Lop.A ainsi que d’autres malwares potentiels. Mettez votre logiciel antivirus à jour avant de commencer l’analyse. Cela garantit que vous possédez les dernières définitions de virus.

Le rapport d’analyse vous fournira une liste des menaces identifiées, vous permettant de prendre des décisions éclairées sur les mesures à suivre.

Paso 2: Suppression manuelle des fichiers associés

Après avoir identifié les fichiers liés à Trojan:Win32/C2Lop.A, l’étape suivante consiste à les supprimer manuellement. Cela requiert une vigilance particulière. Les fichiers malveillants se cachent souvent sous des noms similaires à ceux de fichiers légitimes.

Pour maximiser vos chances de succès, vous pourriez désactiver temporairement la restauration du système, au cas où des fichiers infectés seraient restaurés. Manipuler les fichiers système peut être délicat, il est donc conseillé d’agir avec prudence.

Paso 3: Optimiser la sécurité de votre système

Une fois le malware éliminé, il est crucial de renforcer les paramètres de sécurité de votre système. Profitez-en pour mettre à jour tous vos logiciels, en particulier ceux liés à votre système d’exploitation.

En outre, envisagez d’utiliser un pare-feu de bonne qualité et d’activer les notifications de sécurité sur votre antivirus. Ces mesures préventives aideront à éviter toute future infection.

Prévention contre les infections Trojan

Les mesures préventives sont essentielles pour contrer les infection potentielles de Trojan:Win32/C2Lop.A. Voici quelques recommandations pratiques :

- Évitez de télécharger des fichiers à partir de sites non sécurisés.

- Utilisez un logiciel antivirus réputé et mettez-le à jour régulièrement.

- Soyez vigilant face aux e-mails suspects et ne cliquez pas sur les liens non vérifiés.

- Activez les mises à jour automatiques de votre système d’exploitation.

Éducation continue sur les menaces informatiques

Il est vital de se tenir informé des nouvelles menaces émergentes et des stratégies pour les combattre. Des ressources variées, telles que des webinaires, des articles et des forums spécialisés, peuvent aider à rester à jour. Cela est d’autant plus important dans la lutte constante contre les applications malveillantes, dont Trojan:Win32/C2Lop.A n’est qu’un exemple parmi tant d’autres.

De plus, participer à des forums comme ceux sur Reddit peut offrir des perspectives précieuses.

Prendre des précautions supplémentaires

Adopter des habitudes en matière de sécurité proactives peut faire toute la différence. Utiliser un gestionnaire de mots de passe pour créer des mots de passe forts et uniques est un excellent début. L’activation de l’authentification à deux facteurs sur vos comptes sensibles offrira une couche de protection supplémentaire.

En somme, chaque petite mesure prise en faveur de la cybersécurité contribue à réduire significativement le risque d’infection par un Trojan.