Qu’est-ce que Trojan:Win32/C2Lop.gen!F ?

Le Trojan:Win32/C2Lop.gen!F est un type de virus malveillant classifié comme un cheval de Troie, qui peut causer des dommages considérables à votre système informatique. Ce type de malware est conçu pour infiltrer un appareil sans que l’utilisateur ne s’en rende compte, souvent à travers des fichiers chargés ou téléchargés à partir de sources peu fiables. Une fois à l’intérieur, il peut exécuter diverses actions nuisibles, telles que la collecte de données personnelles, l’installation d’autres malwares, ou la création de portes dérobées pour un accès ultérieur par des cybercriminels. Comprendre les menaces liées aux chevaux de Troie comme Trojan:Win32/C2Lop.gen!F est crucial pour protéger votre système et vos informations personnelles.

Comment Trojan:Win32/C2Lop.gen!F infecte votre PC

Les chevaux de Troie comme Trojan:Win32/C2Lop.gen!F se propagent souvent par le biais de techniques d’ingénierie sociale. Les utilisateurs peuvent être dupés pour qu’ils téléchargent des logiciels malveillants déguisés en applications légitimes. Voici quelques méthodes courantes d’infection :

- Emails de phishing : Les escrocs envoient des emails semblant provenant de sources fiables, avec des pièces jointes infectées.

- Téléchargements de logiciels : Des applications prétendument utiles, mais contaminées, peuvent être téléchargées à partir de sites non sécurisés.

- Publicités malveillantes : Les annonces sur des sites web peuvent contenir des liens vers des logiciels nuisibles.

Exemples de scénarios d’infection

Imaginons un utilisateur, appelons-le Pierre, qui reçoit un email promettant un logiciel gratuit pour optimiser son PC. En suivant le lien, Pierre se retrouve sur un site peu fiable et télécharge un fichier exécutable. Une fois lancé, ce dernier installe Trojan:Win32/C2Lop.gen!F sur son ordinateur, ouvrant ainsi la voie à de nombreuses actions malveillantes.

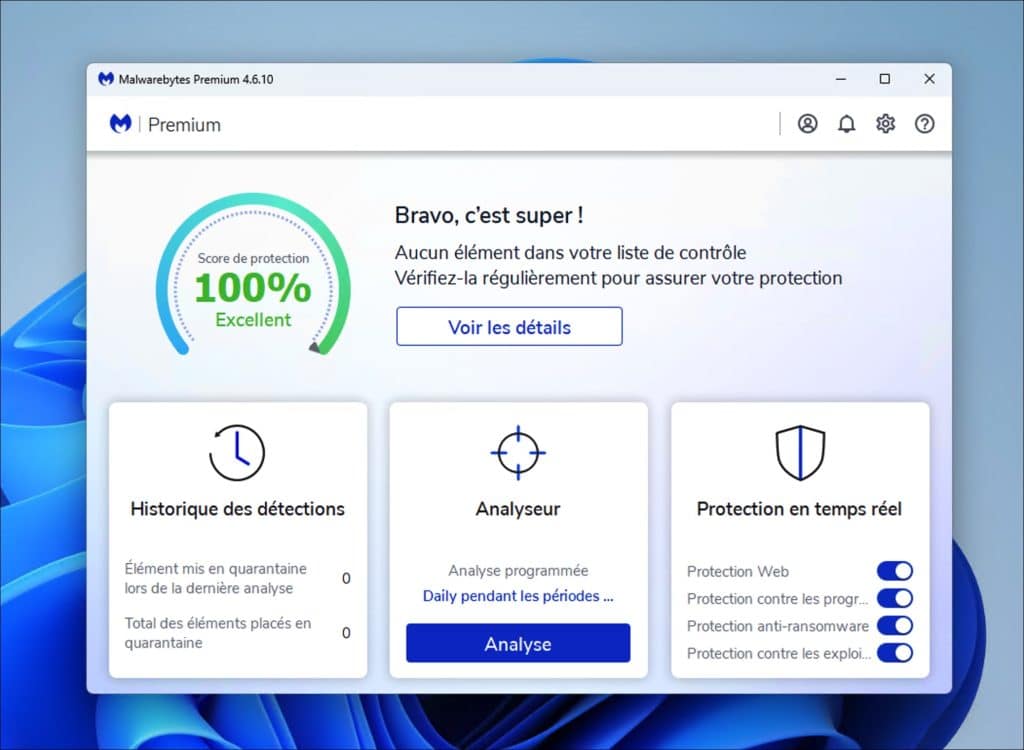

Supprimez les malwares avec Malwarebytes

Malwarebytes offre une protection puissante contre les logiciels malveillants, les virus et les menaces en ligne. C’est gratuit pendant 14 jours. Essayez-le gratuitement dès maintenant.

Un autre cas pourrait être celui d’une victime de logiciels de piratage de jeux vidéo qui, en téléchargeant un fichier prétendument nécessaire, télécharge également ce type de Trojan dans le processus. Ces histoires ne sont pas rares, et il est essentiel de rester vigilant face à de telles menaces.

Les symptômes d’une infection par Trojan:Win32/C2Lop.gen!F

Il peut être difficile de détecter des infections causées par des chevaux de Troie, mais certains signes peuvent alerter un utilisateur :

- Ralentissements inexplicables : Une performance réduite de votre système peut être un indicateur que quelque chose ne va pas.

- Appels fréquents à des sites web inconnus : Si votre navigateur ouvre des pages que vous n’avez pas demandées, il y a probablement un problème.

- Apparition de fichiers ou programmes inconnus : La présence soudaine d’applications que vous n’avez pas installées est suspecte.

Ralentissements systèmes et perturbations

Un exemple de ralentissement peut se produire lorsque des programmes non identifiés s’exécutent en arrière-plan, utilisant des ressources précieuses de votre système. Vous pouvez vérifier le gestionnaire de tâches pour identifier les applications suspectes. Si des processus inconnus consomment de la mémoire, cela pourrait indiquer une infection.

La meilleure façon de prévenir de telles situations est d’adopter de bonnes pratiques de sécurité numérique, comme l’utilisation d’un logiciel antivirus à jour et le téléchargement uniquement à partir de sources fiables.

Les dangers de Trojan:Win32/C2Lop.gen!F

Comprendre les risques associés à Trojan:Win32/C2Lop.gen!F est essentiel pour toute personne utilisant un ordinateur. Voici quelques dangers notables :

- Vol de données : Les chevaux de Troie peuvent voler vos informations personnelles, telles que les identifiants de connexion, les informations bancaires, et plus encore.

- Compromission de la sécurité : Une fois activé, le Trojan peut créer une porte dérobée pour accéder à votre appareil à distance, engageant ainsi d’autres acteurs malveillants.

- Propagation de malwares : Les chevaux de Troie sont souvent utilisés comme vecteurs pour infecter davantage d’appareils.

Exemples concrets de violations de données

Les entreprises peuvent subir de lourdes pertes financières à la suite de violations causées par des chevaux de Troie. Un célèbre exemple est celui d’une grande chaîne de magasins qui a perdu des millions de données clients après qu’un Trojan ait infiltré son réseau. Des histoires comme celle-ci montrent l’importance de mettre en œuvre des mesures de sécurité robustes pour se prémunir contre ce genre de menace.

Prévenir l’infection par Trojan:Win32/C2Lop.gen!F

La prévention est la première étape pour minimiser le risque d’infection par des chevaux de Troie. Voici quelques pratiques essentielles :

- Utiliser un logiciel antivirus fiable : Assurez-vous que votre antivirus est toujours à jour et capable de détecter les dernières menaces.

- Éviter les téléchargements suspects : Ne téléchargez pas de logiciels à partir de sites non fiables et évitez les emails de sources inconnues.

- Pratiquer des mises à jour régulières : Maintenez votre système d’exploitation et tous vos logiciels à jour pour réduire les failles de sécurité.

Quand la prévention ne suffit pas : l’importance de la vigilance

Les utilisateurs doivent également être formés à reconnaître les signes d’une infection. Parfois, malgré toutes les précautions, une infection peut survenir. Ainsi, la vigilance est primordiale pour identifier rapidement les signes d’activité malveillante et y répondre efficacement.

Comment supprimer Trojan:Win32/C2Lop.gen!F

La suppression d’un cheval de Troie comme Trojan:Win32/C2Lop.gen!F peut sembler complexe, mais il existe des étapes qui peuvent simplifier ce processus :

- Utiliser un antivirus : La première étape consiste à installer un logiciel antivirus et à l’exécuter pour rechercher et supprimer le malware.

- Utiliser des outils de suppression spécifiques : Parfois, un logiciel dédié peut être nécessaire. Des outils comme AVG ou PCrisk peuvent être efficaces.

- Modifier les paramètres de démarrage : Assurez-vous que le Trojan n’est pas configuré pour se lancer au démarrage de votre ordinateur en modifiant le registre ou en utilisant des outils comme Autoruns.

Utiliser des outils de suppression

Utiliser des outils spécialisés peut grandement facilitez la tâche de suppression. Par exemple, Malekal propose des guides très complets pour la suppression de divers malwares, y compris les chevaux de Troie. En suivant ces instructions pas à pas, vous pouvez garantir une suppression réussie de Trojan:Win32/C2Lop.gen!F.

Restaurer votre système après une infection

Après avoir supprimé une infection, il est crucial de restaurer votre système à un état sûr. Voici quelques étapes à suivre :

- Restaurer à partir de sauvegardes : Si vous avez des sauvegardes précédentes, restaurez votre système à un état antérieur à l’infection.

- Changer les mots de passe : Après une infection, assurez-vous de modifier tous vos mots de passe, en particulier ceux liés à des informations sensibles.

- Surveiller les activités suspectes : Continuez de surveiller votre système pour toute activité anormale.

Un outil de suppression important : MSRT de Microsoft

L’outil de suppression de logiciels malveillants de Microsoft (MSRT) est également efficace pour détecter et supprimer diverses menaces, y compris Trojan:Win32/C2Lop.gen!F. Assurez-vous de l’exécuter régulièrement pour rester protégé.

Éviter les futures infections

Pour prévenir d’autres infections à l’avenir, suivez les conseils pratiques suivants :

- Éduquer sur la cybersécurité : Comprendre les principes de base de la cybersécurité peut aider à se prémunir contre les menaces.

- Participer à des forums de discussion : Des plateformes comme Reddit offrent des ressources précieuses et des conseils de la part d’autres utilisateurs.

- Être conscient des nouvelles menaces : La cybersécurité est un domaine en évolution, et se tenir informé des nouvelles menaces est essentiel.

Exemple d’une bataille contre les malwares

Il est intéressant de noter que de nombreux utilisateurs partagent leur expérience de lutte contre des infections de Trojan sur des forums tels que CommentCaMarche. Ces témoignages peuvent être à la fois éducatifs et motivants, illustrant la nécessité d’une vigilance continue dans la cybersécurité.

Conclusion : Rester vigilant face aux menaces

La cybersécurité est plus qu’une simple protection. Il s’agit d’une responsabilité partagée. La vigilance, l’éducation et des outils de protection efficaces sont essentiels pour naviguer dans le monde numérique d’aujourd’hui.