Le monde numérique regorge de menaces qui peuvent compromettre notre sécurité et notre vie privée. Parmi ces menaces, le cheval de Troie Wacatac se distingue par sa capacité à infiltrer les systèmes informatiques de manière sournoise. Ce cheval de Troie, également désigné sous le nom de Trojan:Win32/Wacatac, est capable de provoquer de graves dommages en accédant à des données sensibles, en enregistrant des informations personnelles et en nuisant aux performances des ordinateurs. La compréhension de cette menace est essentielle pour toute personne qui utilise un appareil connecté à Internet.

Avoir les bons outils et les bonnes méthodes de protection peut faire toute la différence. Ce guide se penchera sur les caractéristiques de ce virus, les méthodes par lesquelles il pénètre dans un système, et, surtout, comment le détecter et s’en débarrasser efficacement.

Détails sur le Trojan:Win32/Wacatac

Identification et classification

Le Trojan:Win32/Wacatac est classé comme un logiciel malveillant de type cheval de Troie. Sa principale fonction consiste à se déguiser en programme innocent afin d’inciter l’utilisateur à l’installer. Cela peut se faire par le biais d’e-mails contenant des pièces jointes, de téléchargement de logiciels piratés ou de fichiers provenant de sources non fiables. Tout cela contribue à sa propagation rapide sur le réseau.

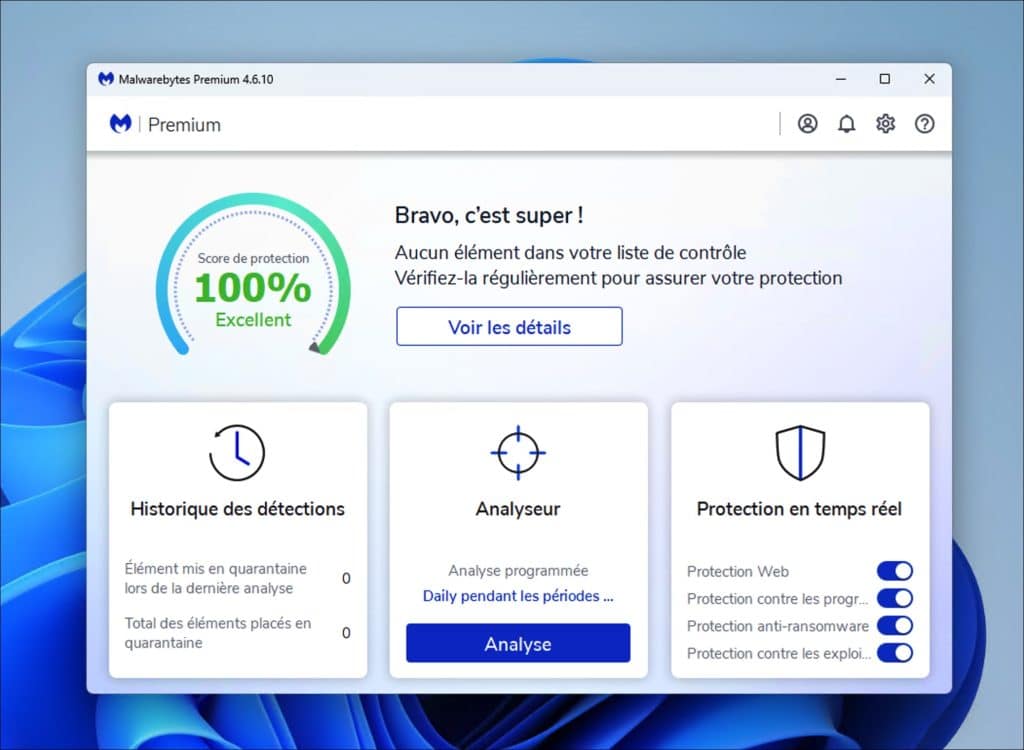

Supprimez les malwares avec Malwarebytes

Malwarebytes offre une protection puissante contre les logiciels malveillants, les virus et les menaces en ligne. C’est gratuit pendant 14 jours. Essayez-le gratuitement dès maintenant.

Mode de fonctionnement

Une fois Wacatac incrit dans votre système, la première évidence sera le ralentissement des performances de l’appareil. Cela est dû aux ressources CPU et RAM utilisées inconsciemment par le virus pour exécuter ses tâches malveillantes. En outre, il peut également injecter d’autres malwares, rendant le système encore plus vulnérable. Un autre aspect inquiétant est qu’il peut communiquer avec un serveur distant, permettant ainsi aux attaquants d’obtenir des informations sensibles, comme des mots de passe ou des coordonnées bancaires.

Propagation du malware

Comme beaucoup d’autres menaces, le Trojan:Win32/Wacatac se propage principalement par le biais d’e-mails de phishing, souvent déguisés en communications légitimes. Ces courriers contiennent des liens ou des fichiers infectés. Il est aussi commun de rencontrer ce cheval de Troie dans des téléchargements de torrents ou des sites de piratage.

Les impacts sur l’utilisateur

L’infection par le Trojan:Win32/Wacatac a plusieurs conséquences graves. Cela peut conduire à la perte de données, à l’usurpation d’identité et à des problèmes financiers. Les utilisateurs peuvent également faire face à des ransomwares qui bloquent l’accès à leurs fichiers, exigeant le paiement d’une rançon pour les retrouver. La meilleure façon de se protéger est de maintenir un logiciel antivirus à jour et d’exercer une prudence accrue lors de l’ouverture des emails ou des fichiers téléchargés.

Comment détecter Trojan:Win32/Wacatac

Signes d’infection

Les utilisateurs doivent être attentifs à certains signes indiquant une possible infection par le Trojan:Win32/Wacatac. Des ralentissements inhabituels, des fenêtres pop-up, ou encore des comportements étranges de la part de logiciels que vous n’avez pas installés sont autant d’indices que votre appareil pourrait être compromis. De plus, une activité réseau excessive, particulièrement lorsque vous ne l’utilisez pas, peut-être un signal d’alerte.

Utiliser un logiciel antivirus

Pour surveiller et détecter la présence de malwares comme le Trojan:Win32/Wacatac, l’utilisation d’un logiciel antivirus est cruciale. Assurez-vous que votre antivirus est à jour et exécutez des scans réguliers sur votre appareil. En cas de doute, effectuer une analyse complète peut souvent révéler des fichiers suspects que Windows Defender ne détecte pas.

Vérifications manuelles

Il existe aussi certaines vérifications manuelles que les utilisateurs peuvent effectuer pour repérer la présence de Trojan:Win32/Wacatac. Cela peut inclure la consultation des processus en cours d’exécution dans le gestionnaire des tâches de Windows, ainsi que la vérification des applications installées dans les paramètres.

Méthodes de suppression de Trojan:Win32/Wacatac

Utilisation de Windows Defender

Lorsque Windows Defender détecte Trojan:Win32/Wacatac, il offre généralement des options pour supprimer ou mettre en quarantaine le fichier infecté. Si une analyse signale une détection, il est impératif de suivre les instructions pour le retirer. Cependant, dans certains cas d’infection avancée, Windows Defender peut ne pas suffire.

Programmes tiers

Il existe plusieurs programmes antivirus tiers qui se spécialisent dans la suppression de malwares comme Trojan:Win32/Wacatac. Des logiciels tels que Malwarebytes sont réputés pour leur efficacité. Exécuter une analyse avec l’un de ces logiciels en mode sans échec peut assurer une meilleure élimination du virus.

Réinitialiser l’ordinateur

Si toutes les méthodes échouent, la réinitialisation de l’ordinateur aux paramètres d’usine pourrait être une solution. Cette option efface tous les fichiers et programmes, y compris tous les méfaits introduits par le cheval de Troie. Toutefois, cela doit être envisagé avec prudence, et toutes les données importantes doivent être sauvegardées au préalable.

Prévention contre Trojan:Win32/Wacatac

Pratiques de sécurité en ligne

Adopter des pratiques de sécurité en ligne prudentes est le meilleur moyen de prévenir des infections comme Trojan:Win32/Wacatac. S’assurer que les systèmes sont toujours à jour en matière de sécurité, utiliser des mots de passe solides, et veiller à ne pas télécharger de fichiers ou de logiciels à partir de sources non vérifiées sont des mesures essentielles.

Utiliser un logiciel antivirus robuste

Un logiciel antivirus à jour et fiable est un bon rempart contre toutes les menaces potentielles, y compris Trojan:Win32/Wacatac. Les utilisateurs doivent choisir un antivirus en fonction des avis et des recommandations, et s’assurer qu’il propose des analyses en temps réel.

Formation et sensibilisation

La formation continue sur les dangers potentiels ainsi que la sensibilisation à travers des ressources éducatives en ligne peut jouer un rôle crucial dans la prévention des infections. Apprenez à identifier les e-mails de phishing et les logiciels douteux, cela peut vous sauver d’une infection majeure.

Resources for further information

Pour plus de conseils sur la cybersécurité, la suppression de logiciels malveillants et la protection contre des maux similaires au Trojan:Win32/Wacatac, consultez des sites fiables tels que MiniTool, EnCause. Ces ressources offrent des instructions précises pour détecter et supprimer les menaces tout en protégeant vos données.